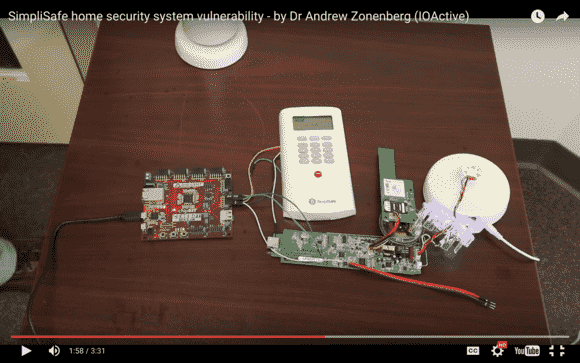

窃贼可以轻松禁用流行的家庭安全系统SimpliSafe

随着安全研究人员将他们的注意力转向物联网,它并不罕见地听到智能家庭安全系统中的漏洞。但是,当一个现代安全制度生病的时候,它易于受到所谓的重播攻击,那种反对车库门开启者的东西在20世纪90年代。

最新的示例是SimpliSafe,一个无线报警系统,即销售与传统的有线家庭安全系统更便宜,更容易安装。其制造商声称该系统用于美国超过20万家庭。

根据Andrew Zonenberg的说法,一个安全咨询公司Ioactive的研究人员,攻击者可以轻松禁用高达30米的Simplisafe警报,使用5美元左右的设备来创建重播攻击。

SimpleIsafe有两个主要组件,键盘和基站,与每个无线电信号通信。基站还听取来自各种传感器的传入信号。

Zonenberg发现,当输入正确的引脚时,键盘向基站发送的确认信号可以嗅探,然后后来播放以解除系统。不需要恢复实际引脚,因为可以将“输入”数据包作为整体重放。

这是可能的,因为键盘和基站之间没有加密身份验证。

为了脱离攻击,Zonenberg购买了一个SimpliSafe键盘和基站,然后向他们焊接通用的微控制器。使用几百线路C代码,小工具可以侦听传入的433 MHz无线电流量,并捕获位于100英尺范围内的其他Simplisafe键盘的“引脚”数据包。

当真实SimpleIsafe系统的所有者进入正确的PIN时,像Zonenberg隐藏在其附近的设备一样,将捕获确认数据包,并将其存储在内存中。攻击者可以使用该设备在稍后将数据包重新发送到基站的基站,例如当归属主人离开时。这将解除警报。

修复问题将需要SimpleIsafe为系统的通信协议添加身份验证和加密,因此基站仅接受来自授权密钥焊盘的信号。

不幸的是,这种更改可以“t成为现有的SimpleIsafe系统,因为他们使用的微控制器不能重新编程,Zonenberg在周三的博客文章中说。“这意味着现有系统的现场升级是不可能的;所有现有的键盘和基站都需要更换。”

根据Zonenberg的说法,攻击廉价,甚至可以通过低级攻击者实现,特别是如果他们支付别人为他们构建嗅探设备。制造商更糟糕的是,制造商提供“由SimpliSafe保护”警告标志,用户可以在其窗口或院子内显示,无意中将其所标记为潜在目标。

SimpleIsafe没有立即回复评论请求。