使用国际化域的网络钓鱼攻击很难阻止

本周早些时候发布的最新版本的Google Chrome,限制了浏览器中使用非拉丁字符的域名的域名。这种变化是响应最近披露的技术,可以允许攻击者创建高度可信的网络钓鱼网站。

注册由字符组成的域名的能力,如阿拉伯语,中文,西里尔基,希伯来语和其他非拉丁字母和其他非拉丁字母历史数量历史。自2009年以来,互联网公司用于分配的名称和数字(ICANN)还批准了大量的国际化顶级域(TLD) - 域扩展 - 用此类字符编写。

当在域名系统(DNS)中使用时 - Internet的地址簿 - 使用名为punycode的系统将国际化域名转换为ASCII兼容的表单。但是,当向用户内部浏览器和支持Unicode的其他应用程序显示时,它们以其预期的非拉丁字符显示,使得数十亿个Internet用户可以以其母语和脚本读取域名。

虽然这很好的全球互联网可用性,但使用国际化域名确实提高了安全问题,因为某些字母表包含看起来非常类似于拉丁字母的字符,这可以滥用欺骗URL。例如,即使它们“在具有不同Unicode值的不同字符中,即使使用不同的Unicode值,则”A“中的字母”A“在视觉上是相同的U + 0430和U + 0061。

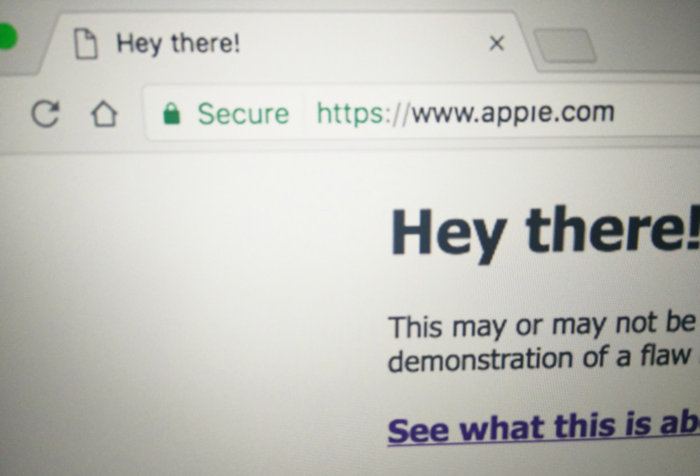

这种相似性将允许人们使用来自西里尔语字母表的字母“a”和拉丁字母表中的其他人来创建域名Apple.com。如果浏览器在地址栏中视觉上显示Apple.com,则可以使用此类域名来设置网络钓鱼网站,这很难区分真实的网站。

为防止这些所谓的同性攻击,浏览器执行一系列复杂的检查,以确定它是否最好使用其预期脚本显示域名,或者在Punycode中显示其等同物。他们强制执行的一个规则是,如果拉丁语,西里尔或希腊字符混合在一起,则将始终使用punycode。

上面提到的Apple.com域的punycode版本,其中字母“a”来自西里尔,将是:xn--pple-43d.com。这是用户在浏览器地址栏中看到的内容。

然而,进一步拍摄的东西,一个名为Xudong Zheng的Web应用程序开发人员意识到,对于某些域名或品牌来说,可以将所有字母替换在不同的脚本中具有视觉上类似的字母。例如,对于Apple中的所有字母,在Cyrillic中存在看法。在这种情况下,上面的浏览器过滤器将不再适用,因为名称中没有混合脚本。

为了证明这一点,Xudong最近注册了xn--80ak6aa92e.com域,并设置了一个网站,其地址在Windows和Linux上的Chrome,Firefox或Opera内打开时几乎与Apple.com相同。在MacOS上,“L”字符看起来有点不同,但仍然足够接近。

Xudong将此问题报告给浏览器供应商,谷歌在Chrome 58周三修复了它,通过添加另一个支票来到其国际化域名(IDN)政策。浏览器现在将在Punycode中显示域名,如果所有字符都是拉丁语LookAlike Cyrillic字母,并且如果顶级域名不是国际化的一个字符。这意味着该支票仅适用于传统的拉丁文普通和国家/地区代码,如.com,.NET,.org,.uk,.de等。

例如,XN - 80AK6AA92E.xn - P1ai仍将在浏览器地址栏上看,如苹果,然后是俄罗斯的国际化国家代码TLD,这是以西里尔写的。

检查与TLD的域名的脚本与域名的脚本不匹配,这意味着XN - 80AK6AA92E.xn - FIQS8S也有效,但与中国的国际化国家代码TLD; XN - 80AK6AA92E.xn - QXAM用于希腊,XN - 80AK6AA92E.xn - 3e0b707e,韩国等。这些域可能不适合在使用基于拉丁语字母表的国家/地区的用户发布网络钓鱼攻击,但可能与使用不同脚本的用户看起来很合法。

Google Chrome IDN显示策略已经由10个不同的条件组成,突出显示此类域名的所有可能滥用的困难。

Mozilla仍在考虑它是否应该采取任何行动来阻止Xudong的技术,并且没有达到最终结论。关于其Bug Tracker的讨论表明,关于谁应该负责防止此类攻击有强有力的反对观点。

有些人相信全脚本的同性攻击,就像用西里尔字符写的Apple.com一样,不是浏览器应该修复的东西。他们觉得,责任应该与品牌所有者堕落,他们应该注册那些域名保护他们的品牌和域名注册商,他们应该有黑名单,以防止用户注册潜在的滥用域。

Mozilla的政策工程师Gervase Markham发布了一个非官方常见问题常见问题文件,解释了Firefox如何以其正确的形式显示IDN,以及更具限制性政策的影响是什么。

不关心在其预期脚本中看到IDNS的Firefox用户可以手动强制浏览器始终在Punycode中显示它们。这可以通过键入约:配置在浏览器地址栏中,找到network.idn_show_punycode设置并将其值从false更改为true。

使用IDN的同性攻击可能在这里留下来,因为现有策略总会有一些未涵盖的边缘案例。辩论是风险是否值得牺牲大量用户的可用性,因为该手机已经有很多成功,并且不依赖于完全欺骗的URL。