大鼠和Mimikatz在顶级公开可用的黑客工具中

英国的国家网络安全中心(NCSC)在美国,加拿大,澳大利亚和新西兰配合了对手,以确定热门网络攻击工具以及如何防御它们。

联合五国的报告旨在帮助网络防御者防止网络攻击者通常使用的公开使用工具,突出显示工具的功能和使用示例。

该报告对五个国家看到的一些事件有所了解,以及通过检测和缓解来保护组织的最佳方法的一些建议。

“该报告是一个快照,而不是概要,”NCSC在博客文章中表示。“这肯定不是您需要担心的所有内容的便条列表 - 这需要多页几页。但它确实展示了市场是如何让演员能够进入网络的工具,执行命令和窃取数据的工具。“

报告中描述的许多工具本质上并不是恶意,因为它们旨在帮助渗透测试仪识别漏洞并解决问题。但它们也被用于恶意目的,使检测和归因困难。

报告称,今天,今天,拥有各种功能的黑客工具广泛而自由地使用各种功能,从熟练的渗透测试仪,敌对国家行动者和有组织的罪犯,通过对业余黑客来说,“报告称。

报告中详述的工具已被用于损害各种关键部门的信息,包括健康,金融,政府和国防。

“他们广泛的可用性对网络防御和演员归因提出了挑战,”报告称,虽然网络演员继续发展他们的能力,但它们仍然利用既定的工具和技术。

“即使是最先进的团体也使用普通,公开的工具来实现其目标,”报告称,警告常常通过利用共同的安全缺点来建立受害者系统的初始妥协。

报告称,“滥用未被划分的软件漏洞或康颇系统差别是常见的方法,”报告称。

NCSC表示,该报告提供了“了解问题并将攻击者保持在脚趾上的起点”。

列表的顶部是远程访问特洛伊木马(RAT),使攻击者能够在网络上执行一系列远程功能,包括安装后门和exfiltrated数据。

该报告突出了使用jbifrost大鼠的使用,这是adwind大鼠的变体,根部拉回Frutas大鼠。

“jbifrost通常由网络犯罪分子和低技能的演员使用,但其能力很容易适应国家行动者的使用,”报告称,它对几个不同的操作系统构成了威胁,包括Windows,Linux,Mac。 OS X和Android,并允许演员跨网络横向移动,或安装额外的恶意软件。

报告称,“通过确保系统和已安装的应用程序,最好通过确保系统和已安装的应用程序获得保护[对抗大鼠]。

接下来是Web shell,可将恶意脚本上载到Web服务器,同样提供远程管理控制。

该报告突出了China Chopper,它由敌意演员广泛用于远程访问受损的Web服务器,提供文件和目录管理,以及对受损设备上的虚拟终端的访问。

同样,该报告建议,最强大的防御是避免Web服务器通过确保在面向公开的Web服务器上运行的所有软件是最新的,应用安全修补程序。

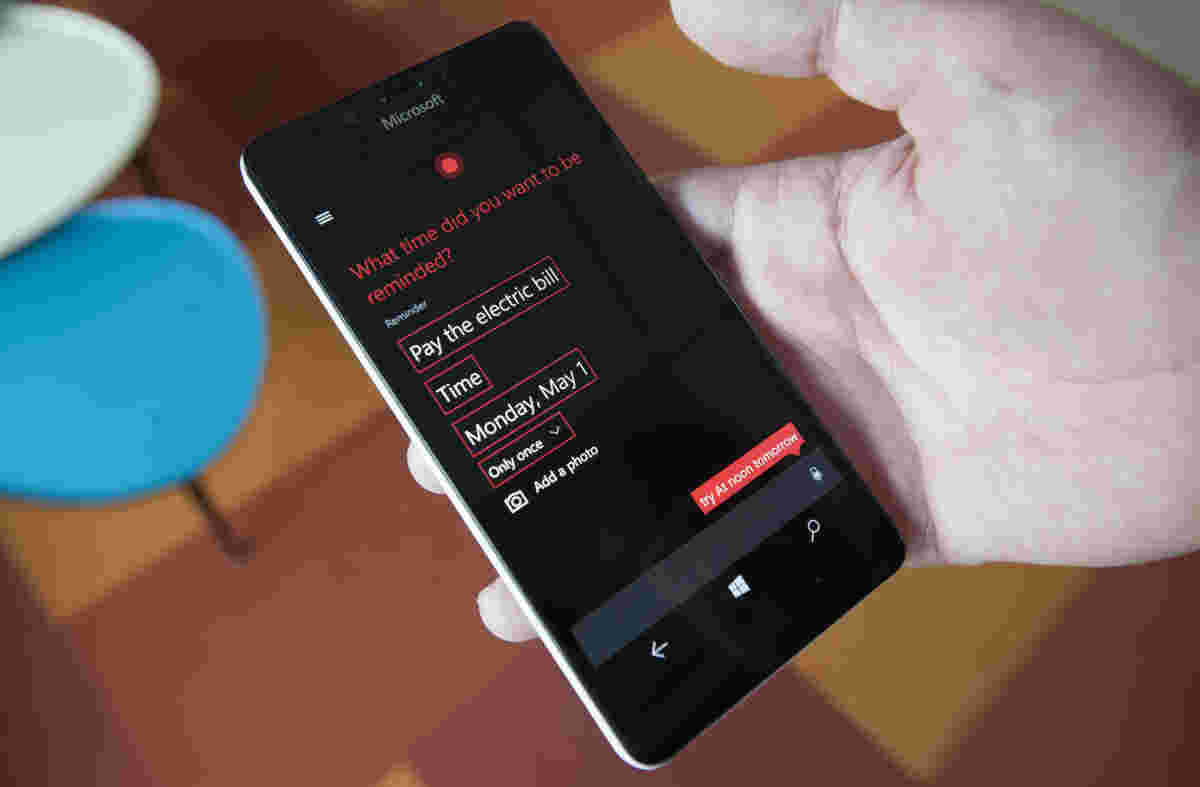

Mimikatz是一种用于在Microsoft Windows密码安全性中展示严重缺陷的工具,但现在被攻击者广泛使用,以窃取存储在计算机内存中的凭据。

Mimikatz源代码是公开可用的,这意味着任何人都可以编译自己的工具版本并潜在地开发自定义插件和附加功能,注意更新窗口将有助于减少Mimikatz工具的演员可用的信息。

该报告还涵盖了启用横向运动的框架,包括流行的渗透测试工具PowerShell帝国,这允许攻击者在获得初始访问之后围绕网络移动,并升级特权,收获凭据和exfiltrate信息。

报告称,报告称,识别恶意的PowerShell活动可能是困难的,因为合法权力在主机上的普遍性及其在维持企业环境方面的使用增加。

要识别潜在的恶意脚本,该报告建议全面地记录PowerShell活动。

最后,报告涵盖了用于伪装攻击者位置的命令和控制混淆和隐私工具。

它突出显示HEC数据包发射器(HTRAN),用于将传输控制协议(TCP)连接从本地主机拦截和重定向到远程主机的代理工具。

“这使得可以对受害者网络混淆攻击者的通信,”它说。“至少2009年,该工具已在互联网上自由提供。”报告指出,网络监控和防火墙可以帮助防止和检测此类工具的未经授权的连接。

NCSC指出,许多这些工具彼此结合使用,为网络防御者展示了“强大挑战”。

但是,有一些简单的步骤可以帮助构建任何组织的恢复力,并有助于防止这种类型的恶意活动,例如使用多因素认证,分离网络,设置安全监控能力和保持系统和软件最新,说ncsc。

“我们在NCSC时知道我们永远无法解决自己的问题,这就是为什么我们努力与国际合作伙伴和工业和学术界专家努力,”该机构表示。

该报告称,有几种措施将改善任何组织的整体网络安全,并帮助防止突出显示的工具类型,并提供指南的链接,如恶意软件保护,多因素认证,网络隔离和监控,网络钓鱼保护和入侵检测。